Algunos se sentirían tentados a escribir que el ciberespacio es una (no tan) nueva dimensión del conflicto, transversal al aire, el mar y la tierra e intrínsecamente dotada de las cualidades de virtualidad y ubicuidad. A otros les hubiera gustado tener estos mismos atributos para comprender mejor el desarrollo de la telenovela geopolítica de este verano. “Pregunté cuántas personas iban a morir. 150 personas, señor, respondió un general. [No fue] proporcional a un ataque a un dron […] No tengo prisa, nuestro ejército está […] listo y es, con diferencia, el mejor del mundo”.

Es jueves 20 de junio de 2019, son las 19:30 horas. Esta escena – que podemos visualizar fácilmente – es la 45e presidente de los Estados Unidos, el hombre más poderoso del mundo libre que nos lo describe después de la révélations du New York Times. En un mensaje de 280 caracteres del que tiene el secreto, Donald J. Trump nos invita a tomar asiento en su oficina, La Oficina Oval, o incluso en el sala de situaciones, es según, vivir este momento, aquel en el que todo podría haber cambiado. Esa misma mañana, cerca de 131 millones de dólares (o incluso 223 millones con investigación y desarrollo) en chapas, optrónica de última generación y pancartas tachonadas de estrellas descendieron en llamas entre el Estrecho de Ormuz y el Golfo de Omán.

Irán hizo hablar a la pólvora –o más bien a los guardianes de su revolución– al derribar un avión no tripulado, un RQ-4 A. halcón global, un dron de la Fuerza Aérea de EE. UU. Horror y miedo, los halcones exigen venganza. EL Comandante en jefe aparentemente decidirá lo contrario, lo que provocará una desescalada. Estábamos cerca de lo peor.

¿El magnánimo Donald Trump? Admitamos que sonreímos...

Entonces nada. Pasa el verano y la vida cotidiana de la Gran Manzana nos regala una nueva versión de los acontecimientos, unas que yuxtaponen Historia e Historia. Entonces, ¿qué pasó realmente ese famoso jueves 20 de junio de 2019? Según Norman Roule, ex alto funcionario de inteligencia, fue a través de una operación cibernética que el presidente optó por responder a su homólogo iraní. Más específicamente, USCYBERCOM habría apuntado a una base de datos estratégica utilizada por la Guardia Revolucionaria para preparar ataques contra petroleros con bandera extranjera que se aventuraban en el Estrecho de Ormuz, reduciendo así –temporalmente– las capacidades molestas de Teherán en la zona.

siempre de acuerdo a New York Times se hubiera obtenido el efecto final deseado y mejor, el Pasdarán todavía estaría recuperándose. ¿Podría ser este el motivo de la interrupción de los ataques contra los petroleros en la zona? Aparte de entrar en el Stena Imperio del 21 de julio –casi un mes después de los hechos– no se ha informado de ningún acto de sabotaje desde entonces. Según el Sr. Roule: "Hay que asegurarse de que sus adversarios reciban un mensaje: Estados Unidos tiene capacidades enormes que nunca podrá igualar". [Sic] y sería mejor para todas las partes involucradas si simplemente detuvieran sus acciones bélicas. »

¿Alto y claro? Nada es menos seguro.

Desde finales de la década de 2000 y la Operación Juegos Olímpicos, Estados Unidos e Irán se han involucrado en una serie de escaramuzas en el ciberespacio, una verdadera “guerra cibernética” oculta a la vista. Aunque se utiliza en exceso, este término adquiere aquí todo su significado. Pero estas operaciones están pensadas, calibradas y ejecutadas de tal manera que nunca salgan de la zona gris entre la guerra y la paz.

“Las operaciones cibernéticas […] están diseñadas para cambiar el comportamiento de Irán, sin desencadenar un conflicto más amplio ni provocar represalias”, según el ex alto funcionario. El hecho de que el ciberespacio –utilizado con fines bélicos– desempeñe hoy un papel predominante en la gestión de crisis agudas se debe en parte a la dificultad intrínseca de atribuir el ataque. Al situarse por debajo del umbral de un conflicto armado utilizando el ciberespacio, los funcionarios militares y de inteligencia buscan disuadir a Irán de cometer más agresiones, o incluso hacer que el país vuelva a la mesa de negociaciones. Y los hechos parecen darles la razón.

Operación Juegos Olímpicos

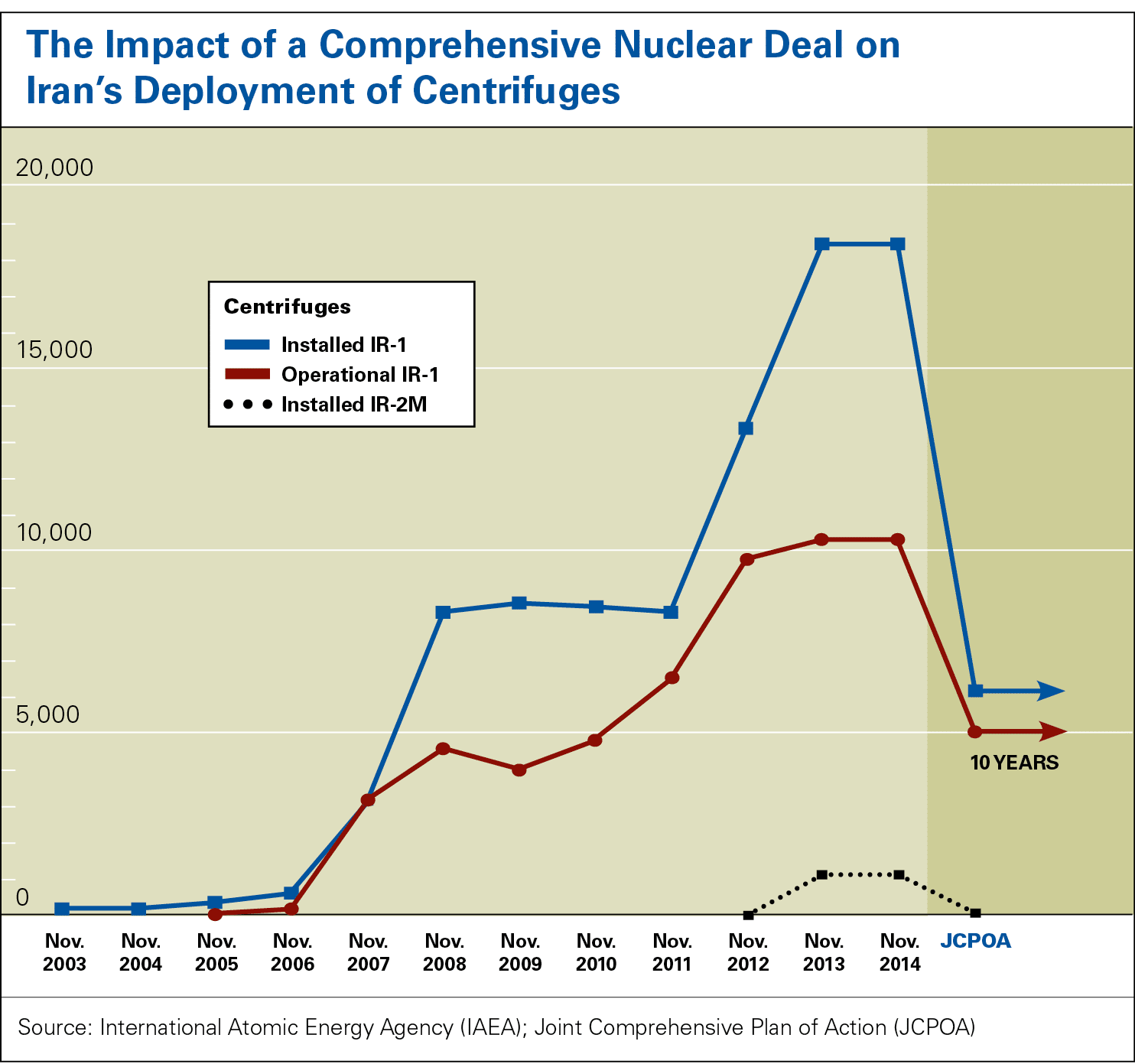

Al anestesiar –temporalmente– las cascadas de centrifugadoras iraníes de enriquecimiento de uranio en las centrales eléctricas de Natanz y Bushehr, la operación de los Juegos Olímpicos dirigida por Estados Unidos e Israel había coqueteado peligrosamente con los límites del derecho internacional. Pero los efectos sin duda han permitido el desarrollo de una doctrina específica para esta región del mundo para las ciberfuerzas estadounidenses.

Si el APT Stuxnet (Amenaza Persistente Avanzada) –aunque nunca tuvo oficialmente este nombre– logró paralizar estas instalaciones, Irán no tardó en retomar sus ambiciones nucleares donde las había dejado.

Con las inspecciones llevado a cabo por la Agencia Internacional de Energía Atómica (OIEA) de las Naciones Unidas como parte de la implementación del Acuerdo Nuclear de Viena con Irán (JPOA – Plan de acción conjunto), los inspectores de la ONU sólo pudieron constatar que la paralización de principios de la década de 2010 había sido sólo temporal. Por lo tanto, esta estrategia parece estar dando frutos nuevamente, en cualquier caso con Irán. Según funcionarios estadounidenses, aunque se consideró que los efectos de esta operación eran limitados, lograron dejar a sus objetivos sin sangre durante un período más largo de lo inicialmente planeado.

Una espada de doble filo

"La guerra no es otra cosa que la continuación de la política por otros medios".

Carl von Clausewitz

En cierto modo, las operaciones cibernéticas dan sentido a esta cita, al proporcionar una alternativa más que creíble al uso de la fuerza en el sentido literal, pero la naturaleza misma de estos medios hace que sean difíciles de usar. Al igual que otras tecnologías, la ingeniería inversa de un ciberataque es un paso crucial, incluso obligatorio, que ningún actor puede ignorar. Los objetivos de estas operaciones cibernéticas pueden obtener diversos beneficios mediante un examen metódico y detallado de estos programas.

Por un lado, la mayoría de ciberataques aprovechan vulnerabilidades específicas no detectadas previamente: Zero Day. Una vez aprovechado este fallo, el estudio del código permite identificarlo rápidamente y corregirlo con un parche correctivo, mejorando de facto la seguridad (la capa pasiva de protección) de los sistemas de destino. A el malware Por lo tanto, el uso en el contexto de una operación cibernética suele ser para un solo uso. Según Mark Quantock, general de división retirado que se desempeñó como director de inteligencia en el Comando Central de Estados Unidos: “Irán es un actor sofisticado. Investigarán lo sucedido. Rusia, China, Irán e incluso Corea del Norte pudieron ver cómo fueron atacados y, por lo tanto, también podrían utilizar este conocimiento para realizar operaciones utilizando las mismas vulnerabilidades utilizadas contra ellos. Finalmente, las acciones llevadas a cabo con fines de inteligencia a través de esta brecha de seguridad terminarán inevitablemente desde el momento en que se revela al informar al objetivo que efectivamente estaba bajo vigilancia, por qué medios y a qué tipo de información tuvieron acceso los atacantes.

De hecho, por lo tanto, el uso de este tipo de herramienta está sujeto a un equilibrio entre costos y beneficios. Ya sean los militares o las agencias de inteligencia, el escepticismo está creciendo en las filas, y los hechos a menudo demuestran que la rentabilidad inmediata no siempre está a la altura de las expectativas, por lo que a veces la cuestión es puramente política. Gary Brown, profesor de la Universidad de Defensa Nacional y ex asesor legal de USCYBERCOM, dijo: “Puede llevar mucho tiempo obtener acceso, y ese acceso se consume [sic] cuando uno ingresa al sistema y eliminamos algo. Pero del mismo modo, no puedes usarlo como excusa para no actuar. No se puede almacenar el acceso y no usarlo nunca”.

El auge del Cyber Command, continúa

Lo mencionamos en un anterior. artículo, el comando de operaciones cibernéticas militares estadounidense (USCYBERCOM) está en proceso de independizarse del CSS y de la NSA; de hecho, se está envalentonando. El general Paul M. Nakasone –actual jefe del CSS– describe su estrategia como un “compromiso decidido” contra los adversarios de Estados Unidos (y sus aliados, según la frase establecida). Y es en parte dentro de la administración Trump, gracias a la nueva autoridad del congreso (NDDA 2019) que USCYBERCOM comienza a incrementar la intensidad de sus acciones de forma autónoma.

En definitiva, esta serie de acontecimientos nos empuja a vislumbrar el futuro de las operaciones cibernéticas. No hay duda de que Irán habrá respondido de nuevo como después de la operación de los Juegos Olímpicos, cuando el operador energético saudita Aramco sufrió una vasta campaña de ciberataques atribuidos a Irán que provocaron el borrado de datos (limpieza) de casi el 75% de sus sistemas informáticos con APT Shamoon.

Sin embargo, el caso iraní está en camino de convertirse en un caso de libro de texto sobre el uso de herramientas cibernéticas para la consecución de objetivos políticos a corto y mediano plazo. Consecuencia directa o no, la cronología de los hechos nos lleva a preguntarnos si el JPOA podría haber visto la luz sin Stuxnet y los otros lados de la operación estadounidense-israelí para obstaculizar (como mínimo) el enriquecimiento de uranio persa; del mismo modo que la desescalada de este verano podría haber sido desencadenada por la acción de CYBERCOM. Cuando Israel amenazó abiertamente con ataques preventivos contra los sitios de enriquecimiento de la República Islámica, el entonces presidente estadounidense –George W. Bush– solicitó una “ tercera opción » entre verse arrastrado y desencadenar un tercer conflicto en el Medio Oriente o permitir que Irán adquiera armas nucleares.

La tercera opción vendrá del Mando Estratégico de EE.UU. comandado por el general James Cartwright, que acababa de crear una pequeña unidad cibernética que más tarde se convertiría en USCYBERCOMMAND.

El poder ecualizador de la línea de código

Por lo tanto, cabe plantearse la pregunta: como en los espacios de conflicto “convencionales”, la amenaza del uso y el uso de la fuerza constituyen herramientas para el uso de la política. Pero las cualidades intrínsecamente ligadas al ciberespacio nos permiten situar el cursor más lejos. Esta “zona gris” descrita por Norman Roule puede parecer un espacio único de expresión en las relaciones internacionales: por un costo controlado, quienes toman las decisiones tienen una herramienta formidable para extender su voluntad política sin llegar tan lejos como la fuerza. Estados Unidos parece haberlo entendido muy bien.

En Francia, la precaución sigue siendo necesaria. Para poder hablar con todos, no debes enojarte con nadie. Desde la retirada de Estados Unidos de los Acuerdos de Viena el 8 de mayo de 2018, la cuestión nuclear iraní se ha polarizado en torno a visiones antagónicas e intereses cada vez más divergentes. Los acontecimientos recientes muestran un aumento de los signos de desconfianza entre Teherán y Washington, a pesar de una iniciativa francesa señalada en Biarritz.

En el marco de su estrategia de “máxima presión” tan apreciada por Donald Trump, Estados Unidos acaba de imponer nuevas sanciones a “16 entidades, 10 individuos y 11 barcos”. Tras anunciar el aumento de sus reservas de uranio enriquecido más allá de los umbrales previstos, Hassan Rouhani declaró este miércoles que aplicará "todas las medidas [consideradas] necesarias en términos de investigación y desarrollo [...] y abandonará todos los compromisos" asumidos en el marco del PAIC. , amenazando esencialmente con aumentar el umbral de enriquecimiento al 20% en lugar del 3.67% previsto en el acuerdo de Viena.

Si los distintos actores parecen dispuestos a luchar, la llegada de Mohammad Javad Zarif al margen del G7 demuestra que, entre bastidores, los canales de discusión siguen abiertos. Irónicamente, el Ministro de Asuntos Exteriores iraní está personalmente bajo sanciones de Estados Unidos. Nadie tiene interés en llegar al conflicto, pero el uso de operaciones cibernéticas desempeña un papel predominante y sigue siendo un as en la manga política para transmitir mensajes sin inflamar situaciones a menudo complejas. En un contexto donde las apariencias tienen un impacto diplomático significativo, el ciberespacio ofrece en última instancia un marco que permite a las personas comunicarse, de una manera u otra, fuera de la vista.

Jean Lebougre

Especialista en guerra cibernética