D’aucuns seraient tentés d’écrire que le cyberespace est une (pas si) nouvelle dimension de la conflictualité, transversale à l’air, à la mer et à la terre et intrinsèquement dotée des qualités de virtualité et d’ubiquité. D’autres auraient aimé être doués de ces mêmes attributs pour mieux comprendre le déroulé du feuilleton géopolitique de cet été. « J’ai demandé combien de personnes allaient mourir. 150 personnes, Monsieur, a répondu un général. [Ce n’était] pas proportionné par rapport à une attaque contre un drone […] je ne suis pas pressé, notre armée est […] prête et de loin la meilleure au monde ».

Nous sommes le jeudi 20 juin 2019, il est 19h30. Cette scène – que nous pouvons aisément visualiser – c’est le 45e président des États-Unis, l’homme le plus puissant du monde libre qui nous la décrit après les révélations du New York Times. Dans un message aux 280 caractères dont il a le secret, Donald J. Trump nous invite à prendre place dans son bureau, The Oval Office, ou encore dans la Situation Room, c’est selon, pour vivre ce moment, celui où tout aurait pu basculer. Le matin même, ce sont près de 131 millions de dollars (voire 223 millions avec la recherche et le développement) de tôle, d’optronique de pointe et de bannières étoilées qui descendent en flammes entre le détroit d’Ormuz et le golfe d’Oman.

L’Iran a fait parler la poudre – ou plutôt les gardiens de sa révolution – en abattant un appareil sans pilote, un RQ-4 A Global Hawk, un drone de l’armée de l’air américaine. Horreur et effroi, les faucons réclament vengeance. Le Commander in chief en décidera semble-t-il autrement, enclenchant la désescalade. Nous avons été proches du pire.

Magnanime Donald Trump ? Avouons que nous en avons souri…

Puis plus rien. L’été passe, et le quotidien de la Grosse Pomme nous livre une nouvelle version des évènements, de celles qui juxtaposent l’histoire et l’Histoire. Alors, que s’est-il vraiment passé ce fameux jeudi 20 juin 2019 ? Selon Norman Roule, ancien haut responsable du renseignement, c’est par une cyberopération que le président à choisit de répondre à son homologue iranien. Plus précisément, l’USCYBERCOM aurait ciblé une base de données stratégique utilisée par les Gardiens de la Révolution pour préparer les attaques contre les pétroliers battant pavillon étranger qui s’aventureraient dans le détroit d’Ormuz, réduisant ainsi – temporairement – les capacités de nuisance de Téhéran dans la zone.

Toujours selon le New York Times, l’effet final recherché aurait été obtenu et mieux, les Pâsdârân seraient toujours en convalescence. Serait-ce là la raison de l’interruption des attaques contre les tankers dans la zone ? Hormis la saisie du Stena Imperio le 21 juillet dernier – presque un mois jour pour jour après les faits – aucun acte de sabotage n’a depuis été signalé. Selon M. Roule : « Vous devez vous assurer que vos adversaires comprennent un message : les États-Unis disposent d’énormes capacités qu’ils ne pourront jamais espérer égaler [sic] et il vaudrait mieux pour toutes les parties concernées qu’elles mettent simplement fin à leurs actions belliqueuses. »

Loud and Clear ? Rien n’est moins certain.

Depuis la fin des années 2000 et l’opération Olympic Games, les États-Unis et l’Iran se livrent à une série d’escarmouches dans le cyberespace, une véritable « cyberguerre » à l’abri des regards. Bien que galvaudé, ce terme prend ici tout son sens. Mais ces opérations sont pensées, calibrées et exécutées de manière à ne jamais sortir de la zone grise entre guerre et paix.

« Les cyberopérations […] sont conçues pour changer le comportement de l’Iran, sans déclencher un conflit plus vaste ou provoquer des représailles » selon l’ancien haut responsable. C’est en partie du fait de la difficulté intrinsèque de l’attribution de l’attaque, que le cyberespace – utilisé à des fins belliqueuses – joue aujourd’hui un rôle prédominant dans la gestion de crises aigües. En se plaçant en deçà du seuil d’un conflit armé en utilisant le cyberespace, les responsables militaires et du renseignement cherchent à décourager l’Iran de commettre de nouvelles agressions, voire de ramener le pays à la table des négociations. Et les faits semblent leur donner raison.

Opération Olympic Games

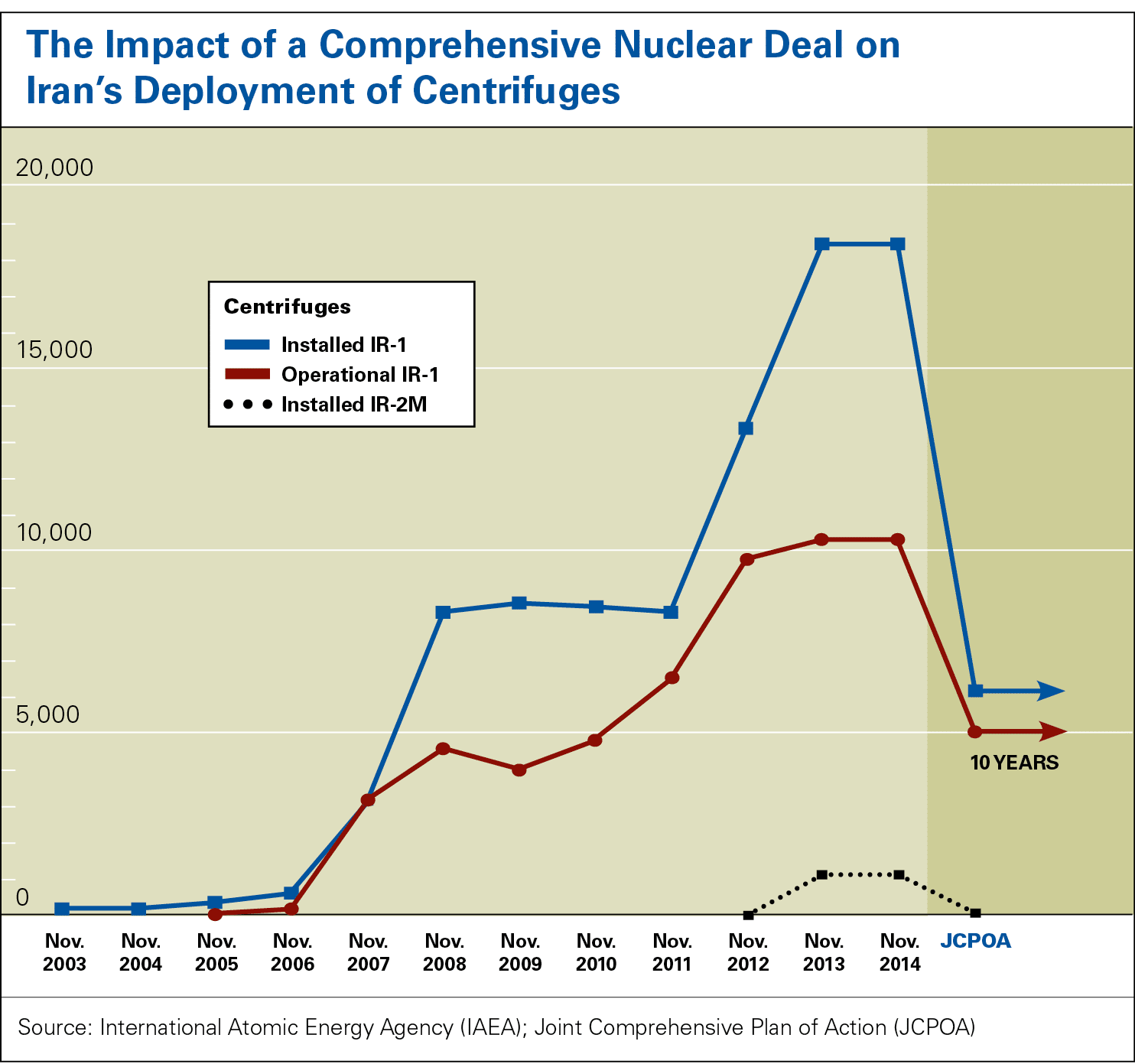

En anesthésiant – temporairement – les cascades de centrifugeuses d’enrichissement de l’uranium iranien dans les centrales de Natanz et de Bouchehr, l’opération Olympic Games menée par les États-Unis et Israël avaient dangereusement flirté avec les limites du droit international. Mais les effets ont sans doute permis l’élaboration d’une doctrine propre à cette région du monde pour les forces cyber américaines.

Si l’APT Stuxnet (Advanced Persistant Threat) – bien qu’il n’ait jamais eu officiellement cette dénomination – a réussi à paralyser ces installations, l’Iran n’a pas mis longtemps avant de reprendre ses ambitions nucléaires là où il les avait laissées.

Avec les inspections réalisées par l’Agence Internationale de l’Énergie Atomique (AIEA) de l’ONU dans le cadre de l’implémentation de l’Accord de Vienne sur le nucléaire iranien (JPOA – Joint Plan Of Action), les inspecteurs onusiens n’ont pu que constater que le coup d’arrêt du début des années 2010 n’avait bien été que temporaire. Cette stratégie semble donc de nouveau porter ses fruits, avec l’Iran en tout cas. Selon des responsables américains, bien que les effets de cette opération aient été mesurés pour être limités, ils ont tout de même réussi à rendre exsangue leur(s) cible(s) pour une période plus longue qu’initialement prévue.

Une lame à double tranchant

« La guerre n’est rien d’autre que la continuation de la politique par d’autres moyens ».

Carl Von Clausewitz

D’une certaine manière, les cyberopérations rendent tout son sens à cette citation, en donnant une alternative désormais plus que crédible à l’usage de la force au sens propre, mais la nature même de ces moyens les rend délicats à employer. Comme d’autres technologies, la rétro-ingénierie d’une cyberattaque est une étape cruciale, obligatoire même, sur laquelle aucun acteur ne peut faire l’impasse. Les cibles de ces cyberopérations peuvent alors en tirer différents bénéfices au travers de l’examen méthodique et détaillé de ces programmes.

D’une part, la majorité des cyberattaques utilisent des vulnérabilités précises non-détectées au préalable : des Zero Day. Dès qu’il est fait usage de cette faille, l’étude du code permet de l’identifier rapidement et de la corriger par un patch correctif, améliorant de facto la sécurité (la couche passive de protection) des systèmes ciblés. Un malware utilisé dans le cadre d’une cyberopération est donc le plus souvent à usage unique. Selon Mark Quantock, général de division à la retraite qui a occupé le poste de directeur du renseignement au Commandement central des États-Unis : « l’Iran est un acteur sophistiqué. Ils examineront ce qui s’est passé. La Russie, la Chine, l’Iran et même la Corée du Nord pourraient tous voir comment ils ont été attaqués et donc pourraient également faire usage de cette connaissance pour conduire des opérations utilisant ces mêmes failles utilisées contre eux. Enfin, les actions menées à des fins de renseignement par le biais de cette faille de sécurité vont inévitablement prendre fin à partir du moment où celle-ci est révélée tout en informant la cible qu’elle était effectivement sur surveillance, par quels moyens et à quels types de renseignements les attaquants ont eu accès.

Dans les faits donc, l’usage de ce type d’outils est soumis à arbitrage entre coûts et bénéfices. Qu’il s’agisse des militaires ou des agences de renseignements, le scepticisme monte dans les rangs, les faits démontrant souvent que la rentabilité immédiate n’est pas toujours à la hauteur des attentes, l’enjeu n’est donc parfois que purement politique. Pour Gary Brown, professeur à l’Université de la Défense nationale et ancien conseiller juridique pour l’USCYBERCOM : « Cela peut prendre beaucoup de temps pour obtenir l’accès, et cet accès est consumé [sic] lorsqu’on entre dans le système et qu’on supprime quelque chose. Mais dans le même ordre d’idées, vous ne pouvez pas vous en servir comme excuse pour ne pas agir. Tu ne peux pas stocker des accès et ne jamais les utiliser ».

La montée en puissance du Cyber Command, suite

Nous l’avions évoqué dans un précédent article, le commandement militaire des opérations cyber américaines (USCYBERCOM) est en passe de prendre son indépendance vis-à-vis du CSS et de la NSA, dans les faits, il s’enhardit. Le général Paul M. Nakasone – actuel chef du CSS – décrit sa stratégie comme un « engagement résolu » contre les adversaires des États-Unis (et ses alliés selon la formule consacrée). Et c’est en partie au sein de l’administration Trump, grâce à la nouvelle autorité du Congrès (NDDA 2019) que l’USCYBERCOM commence à augmenter l’intensité de ses actions de manière autonome.

Finalement, cette série d’évènement nous pousse à entrevoir l’avenir des cyberopérations. Nul doute que l’Iran aura de nouveau répliqué comme après l’opération Olympic Games, quand l’opérateur énergétique saoudien Aramco avait subi une vaste campagne de cyberattaques attribuée à l’Iran ayant provoqué l’effacement des données (wiping) de près de 75 % de ses systèmes informatiques avec l’APT Shamoon.

Pourtant, le cas iranien est en passe de devenir un cas d’école de l’usage de l’outil cyber pour la poursuite d’objectif politique à court et moyen terme. Conséquence directe ou non, la chronologie des faits nous pousse à nous demander si le JPOA aurait pu voir le jour sans Stuxnet et les autres versants de l’opération américano-israélienne pour entraver (a minima) l’enrichissement de l’uranium perse ; tout comme la désescalade de cet été pourrait avoir été enclenchée par l’action du CYBERCOM. Quand Israël menaçait ouvertement de frappes préemptives les sites d’enrichissement de la République Islamique, le président américain de l’époque – George W. Bush – avait demandé une « third option » entre se laisser entraîner et déclencher un troisième conflit au Moyen-Orient ou permettre à l’Iran de se doter de l’arme nucléaire.

La troisième option viendra de l’US Strategic Command commandée par le général James Cartwright qui venait de créer une petite unité cyber qui deviendra plus tard l’USCYBERCOMMAND.

Le pouvoir égalisateur de la ligne de code

La question peut donc se poser : comme dans les espaces « conventionnels » de conflictualité, la menace de l’usage et l’emploi de la force constituent des outils à l’usage du politique. Mais les qualités intrinsèquement liées au cyberespace permettent de placer plus loin le curseur. Cette « zone grise » décrite par Norman Roule peut sembler être un espace d’expression singulier dans les relations internationales : Pour un coût maîtrisé, les décideurs disposent d’un formidable outil d’extension de leur volonté politique sans aller jusqu’à la force à proprement parler, et cela les États-Unis l’ont semble-t-il très bien compris.

En France, la prudence reste de mise. Pour être à même de parler avec tout le monde, il ne faut se fâcher avec personne. Depuis le retrait des États-Unis des accords de Vienne le 8 mai 2018, le dossier du nucléaire iranien s’est polarisé autour de visions antagonistes et d’intérêts de plus en plus divergents. Les récents développements montrent une multiplication des signes de défiance entre Téhéran et Washington malgré une initiative française remarquée à Biarritz.

Dans le cadre de sa stratégie de la « pression maximale » chère à Donald Trump, les États-Unis viennent d’imposer de nouvelles sanctions à destination de « 16 entités, 10 individus et 11 navires ». Après avoir annoncé l’augmentation de son stock d’uranium enrichi au-delà des seuils prévus, Hassan Rohani a déclaré ce mercredi mettre en œuvre « toutes les mesures [jugées] nécessaires en matière de recherche et développement […] et abandonner tous les engagements » pris dans le cadre du JPOA, menaçant en substance de porter le seuil d’enrichissement à 20 % au lieu des 3.67 % prévus par l’accord de Vienne.

Si les différentes parties prenantes semblent prêtes à en découdre, la venue de Mohammad Javad Zarif en marge du G7 prouve qu’en coulisse les canaux de discussion demeurent ouverts. Ironiquement, le ministre iranien des affaires étrangères est à titre personnel sous sanctions étatsuniennes. Personne n’a intérêt à aller jusqu’au conflit, mais l’usage des cyberopérations joue un rôle prédominant et demeure un atout dans la manche politique pour faire passer des messages sans envenimer des situations souvent complexes. Dans un contexte où les apparences ont un impact diplomatique significatif, le cyberespace offre en définitive un cadre permettant de pouvoir communiquer, d’une manière où d’une autre, à l’abri des regards.

Jean Lebougre

Spécialiste Cyberwarfare